30. آشنایی با مفهوم Zero Trust در امنیت شبکه

30. آشنایی با مفهوم Zero Trust در امنیت شبکه

مقدمه

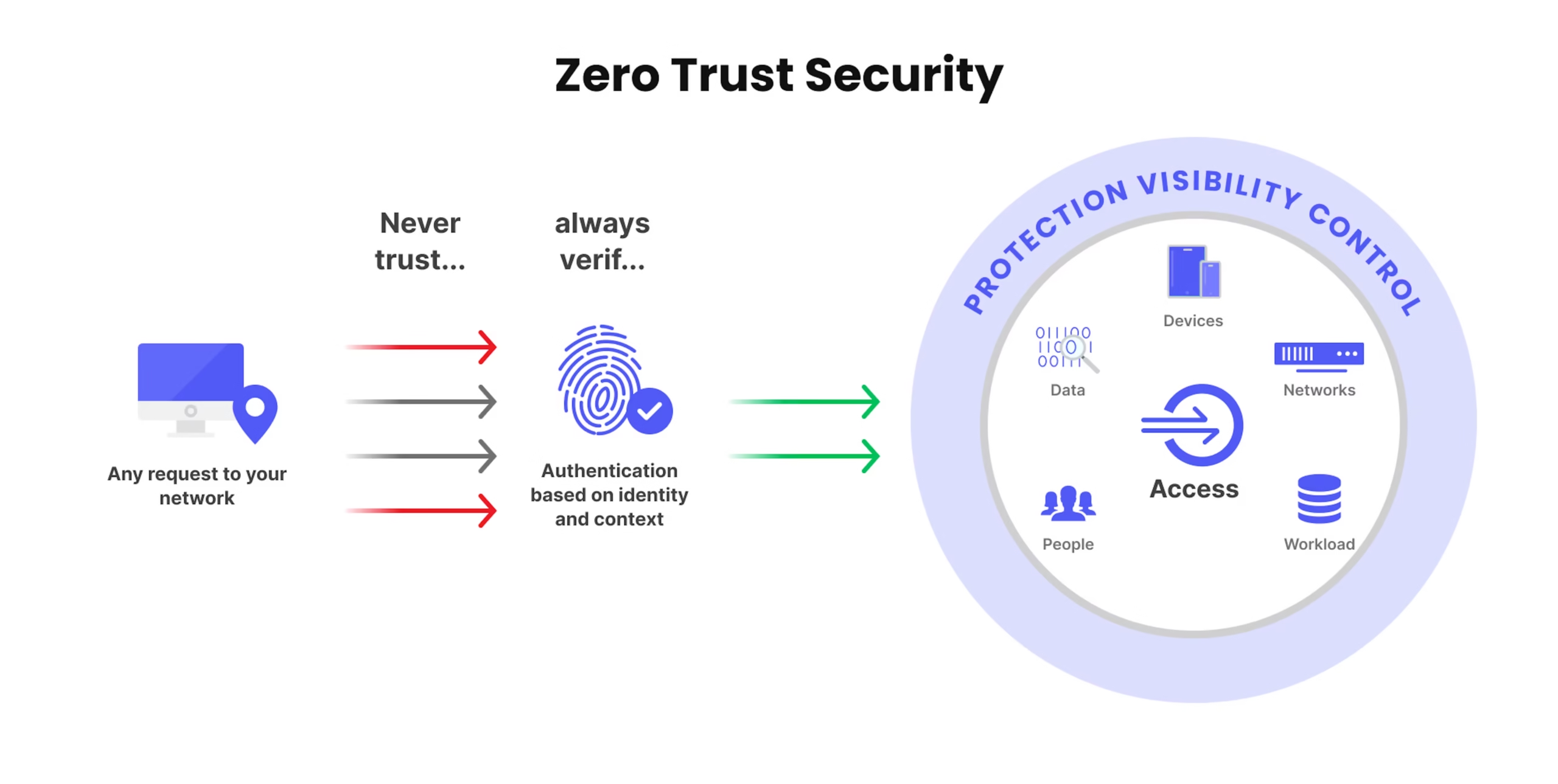

مدل امنیتی Zero Trust به طور فزایندهای در دنیای دیجیتال محبوب شده است. این مدل به جای اتکا به امنیت مرزهای شبکه (که معمولاً بر اساس اعتماد به دستگاهها و کاربران در داخل شبکه استوار است)، فرض میکند که هر چیزی در شبکه، چه داخل و چه خارج، ممکن است تهدید باشد. در این مقاله به بررسی مدل Zero Trust و نحوه پیادهسازی آن در شبکهها خواهیم پرداخت.

1. Zero Trust چیست؟

مدل Zero Trust به این مفهوم اشاره دارد که هیچ چیزی را نمیتوان بهطور پیشفرض قابلاعتماد دانست. در این مدل، امنیت باید در تمامی سطوح شبکه از جمله کاربران، دستگاهها و برنامهها تأمین شود. در Zero Trust، همیشه فرض بر این است که یک تهدید ممکن است وجود داشته باشد و باید از هر اقدامی نظارت و تایید شود.

2. ویژگیهای Zero Trust

- احراز هویت مداوم: هر کاربری که بخواهد به منابع شبکه دسترسی پیدا کند، باید احراز هویت شود، حتی اگر قبلاً در شبکه وارد شده باشد.

- کمترین دسترسی (Least Privilege): کاربران و دستگاهها فقط به منابعی دسترسی دارند که برای انجام وظایف خود نیاز دارند.

- نظارت و تحلیل مداوم: تمامی فعالیتها در شبکه باید بهطور مستمر نظارت و تحلیل شوند تا رفتارهای مشکوک شناسایی شوند.

- پایش و کنترل ترافیک شبکه: تمام ترافیک شبکه باید بهطور دقیق کنترل شود و تنها به ترافیکهای مجاز اجازه عبور داده شود.

3. چگونه Zero Trust را پیادهسازی کنیم؟

- استفاده از احراز هویت چندعاملی (MFA): برای افزایش امنیت، باید از احراز هویت چندعاملی برای تمامی کاربران و دستگاهها استفاده کرد.

- تفکیک دسترسیها بر اساس نیاز: فقط دسترسیهای ضروری به منابع حساس را به کاربران و دستگاهها بدهید.

- نظارت و تحلیل فعالیتها: استفاده از سیستمهای SIEM (Security Information and Event Management) برای نظارت و تجزیه و تحلیل فعالیتها در شبکه.

- استفاده از شبکههای امن و رمزگذاریشده: برای جلوگیری از دسترسیهای غیرمجاز، تمامی ارتباطات شبکه باید رمزگذاری شوند.

نتیجهگیری

مدل Zero Trust امنیت شبکه را به سطح جدیدی میبرد و به سازمانها این امکان را میدهد که از هر گونه تهدید داخلی و خارجی جلوگیری کنند. پیادهسازی این مدل ممکن است نیاز به تغییرات قابل توجه در زیرساختها و روشهای امنیتی داشته باشد، اما نتایج آن برای امنیت شبکه بسیار مؤثر خواهد بود.